Advanced Persistent Threat

Gambaran Umum Advanced Persistent Threat

Advanced Persistent Threat adalah serangan melalui jaringan dimana orang yang tidak sah mendapatkan akses ke suatu jaringan dan menetap disana tanpa terdekteksi untuk waktu yang lama. Tujuannya lebih ke melakukan pencurian data daripada menimbulkan kerusakan terhadap jaringan maupun organisasi.

Ancaman APT secara khusus hanya menyerang industri atau organisasi tertentu dan biasanya untuk motif ekonomi maupun politis. Pola penyebarannya dibuat sedemikian rupa sehingga sulit untuk dideteksi. APT menargetkan organisasi di sektor yang memiliki informasi penting seperti pertahanan nasional, pabrik, dan industri keuangan.

Karakteristik dari Advanced Persistent Threat menurut Bodmer, Kilger, Carpenter dan Jones :

– Objectives

– Timeliness

– Resources

– Risk tolerance

– Skills and methods

– Actions

– Attack origination points

– Numbers involved in the attack

– Knowledge source

Teknik yang Digunakan Pada Advanced Persistent Threat

Penyerang dengan APT ini biasanya menggunakan kemampuan social engineering untuk memperoleh akses ke jaringan dengan cara yang sah. Setelah akses diperoleh, penyerang akan menciptakan sebuah back door.

Kemudian, penyerang mengumpulkan informasi dari user serta menciptakan lebih banyak back door. Melalui back door ini, penyerang menyebarkan malware yang tetap tersembunyi dalam jangka waktu lama untuk kemudian mencuri data.

APT memasuki jaringan suatu perusahaan dengan banyak cara, yaitu :

- Melalui infeksi malware di internet

Cara ini terdiri atas :

- Melalui kegiatan download yang dilakukan karyawan perusahaan tersebut.

- Lampiran pada email

- File sharing

- Software bajakan

- Spear phishing

- Melalui infeksi malware secara fisik

Cara ini terdiri atas :

- Infeksi pada USB memory

- Infeksi pada CD dan DVD

- Infeksi pada memory cards

- Infeksi pada perangkat

- Peralatan IT yang terdapat back door

- Eksploitasi dari eksternal

Cara ini terdiri atas :

- Professional hacking

- Penetrasi melalui jaringan cloud

- Penetrasi melalui Wifi

- Smarphone bridging

- Mass vulnerability exploits

Selain cara diatas dimana APT mencoba masuk melalui cara yang tidak sah, APT juga dapat memasuki suatu jaringan dengan menggunakan koneksi yang terpercaya dengan memanfaatkan informasi yang dicuri dari pegawai ataupun partner bisnis perusahaan tersebut :

- Ancaman dari dalam

Cara ini terdiri atas :

- Pegawai yang nakal

- Ahli social engineering

- Dual-use software installation

- Koneksi terpercaya

Cara ini terdiri atas :

- Pencurian informasi VPN

- Penyadapan aktivitas Business to Business (B2B)

Tahapan Advanced Persistent Threat

Dalam aktivitasnya terdapat 4 tahapan dari APT :

- Incursion

Penyerang masuk ke dalam jaringan menggunakan social engineering untuk mengirim malware ke sistem dan orang yang rentan.

- Discovery

Setelah masuk, penyerang beraktivitas secara perlahan agar tidak terdeteksi. Kemudian mereka memetakan pertahanan dari organisasi dari dalam dan mempersiapkan taktik tempur dan meluncurkan beberapa untuk memastikan keberhasilan.

- Capture

Penyerang mengakses sistem yang tidak terlindungi dan mengambil informasi dalam jangka waktu lama. Secara diam-diam mereka juga menginstall malware untuk memperoleh data secara diam-diam ataupun mengacaukan operasi.

- Exfiltration

Informasi yang telah diperoleh dikirimkan ke penyerang untuk dianalisis dan rencana penyerangan lebih jauh.

Beda Advanced Persistent Threat dengan Ancaman Security Lainnya

– Advanced Persistent Threat melakukan aktivitas tanpa diketahui oleh sistem

Kunci utama dari Advanced Persistent Threat adalah tetap tak terlihat selama mungkin. Dimana orang yang mengoperasikan teknologi APT ini fokus pada serangan kecil dan lambat. Berpindah secara perlahan dari host yang satu ke host lainnya secara diam-diam. Usaha yang sangat besar dilakukan untuk memastikan aktivitasnya tidak dapat terlacak oleh operator sistem.

– Advanced Persistent Threat terus dipantau walaupun telah dilepas.

Aksi secara perlahan tersebut dikontrol oleh orang yang mengoperasikan APT. Fungsi remote control ini dimanfaatkan oleh orang yang mengoperasikan APT untuk mengarahkan pada host tertentu yang menjadi target pada suatu perusahaan, memanfaatkan dan memanipulasi local system dan memperoleh akses berkelanjutan untuk informasi-informasi penting.

– APT berbeda dengan virus dimana APT tidak dapat dilacak oleh firewall maupun antivirus karena sifatnya tidak destruktif serta masuk melalui jalur resmi, misalnya email yang dibuka oleh seorang karyawan di suatu perusahaan maka melalui email itu APT bisa masuk dan kemudian dapat diperintahkan oleh pembuatnya untuk menyebar di jaringan komputer perusahaan tersebut.

Cara Menangani Advanced Persistent Threat

Walaupun serangan Advanced Persistent Threat ini sulit diidentifikasi, pencurian data tidak mugkin disembunyikan secara sempurna. Mendeteksi ketidakwajaran pada saat pencurian data ini mungkin cara yang paling mudah bagi administrator untuk mengetaui bahwa jaringannya sedang diserang oleh advanced persistent threat ini. Hal yang dilihat adalah aktivitas jaringan saat penyerang memanfaatkan fungsi remote control untuk mengontrol APT.

Selain itu terdapat beberapa software yang dapat dimanfaatkan untuk mencegah penyerangan dari APT, salah satunya adalah FireEye :

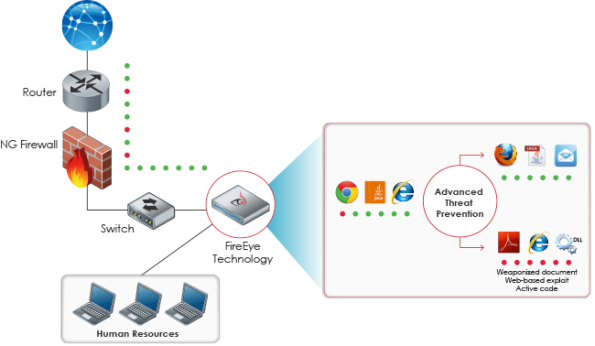

FireEye

FireEye memberikan perlindungan tingkat lanjut terhadap sistem keamanan tradisional seperti firewall, IPS, AV, dan gateway yang tidak bisa menghentikan malware tingkat tinggi yang mengakibatkan lubang pada keamanan seluruh jaringan pada perusahaan. Seperti terlihat pada Gambar 1 dimana software ini terletak pada tiap komputer yang terhubung ke jaringan untuk memastikan setiap program berjalan dengan aman.

Gambar 1 – FireEye technology

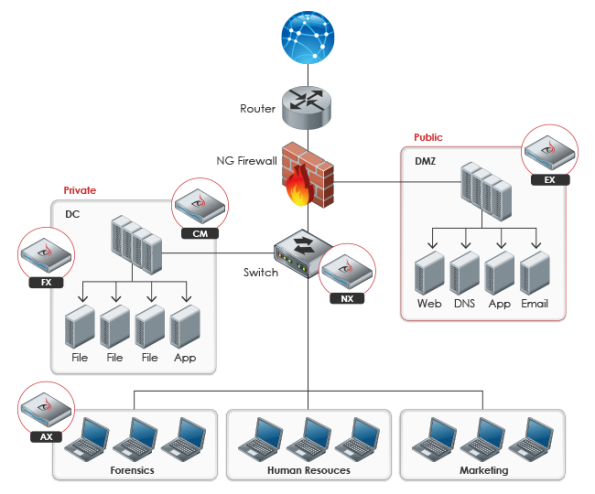

Pada Gambar 2 dapat dilihat contoh topologi penggunaan FireEye pada perusahaan, dimana terdapat beberapa produk dari FireEye di antaranya :

– FireEye CM à diletakkan pada private domain

– FireEye FX à diletakkan pada data center bersama dengan aplikasi internal dan file server

– FireEye AX à diletakkan pada bagian forensik

– FireEye NX à Diletakkan sebagai perimeter untuk melindungi aset jaringan dari customer

– FireEye EX à Diletakkan pada public network suatu perusahaan

Gambar 2 – Contoh Topologi FireEye

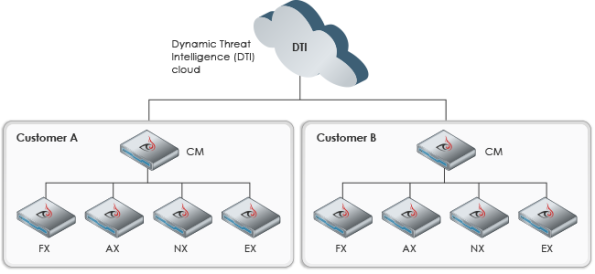

FireEye CM juga berfungsi sebagai kanal utama komunikasi dengan FireEye DTI (Dynamic Threat Intelligence) cloud seperti pada Gambar 3. Namun untuk kasus dimana pengguna tidak menggunakan FireEye CM, setiap platform dari FireEye memiliki kemampuan untuk berkomunikasi dengan FireEye DTI cloud.

Gambar 3 – Dynamic Threat Intelligence Sharing

Sumber :

– https://www.damballa.com/knowledge/advanced-persistent-threats.php

– http://www.symantec.com/theme.jsp?themeid=apt-infographic-1

Perkembangan Konsep Mobil Terbang di Dunia

Bosan dengan kemacetan di jalan raya?kira-kira apa solusi yang terpikirkan di kepala kita di saat kita terjebak macet? Saya membayangkan andaikan mobil-mobil itu bisa terbang pasti kemacetan akan teratasi. Dan tahukah teman-teman bahwa pemikiran akan mobil yang bisa terbang itu sudah ada sejak lama..bahkan sebelum pesawat terbang ditemukan oleh wright bersaudara sudah ada usaha menerbangkan kereta kuda pada abad ke 18 yang dapat ditebak percobaan itu gagal. Nah berikut ini beberapa sejarah perkembangan mobil terbang di dunia.

- Ford Flivver (1926)

Ford Flivver sebenarnya bukan sebuah mobil terbang, akan tetapi konsep yang dibawa oleh Henry Ford saat itu untuk membuat, memasarkan, menjual, dan merawat pesawat ini dengan diperlakukan menyerupai mobil dapat dianggap sebagai konsep awal dari mobil terbang yaitu kendaraan pribadi yang diproduksi massal dan dapat terbang.

- Hiller Helicopters (1957)

Pada tahun 1957, Popular Mechanics yang merupakan salah satu nama majalah di AS memberitakan mengenai Hiller Helicopters yang sedang mengembangkan pesawat yang akan lebih mudah untuk diterbangkan dibandingkan helicopter dan dengan biaya yang lebih murah. Dengan perkiraan bahwa pada 10 tahun mendatang konsep tersebut juga dapat sekaligus menjadi sebuah mobil.

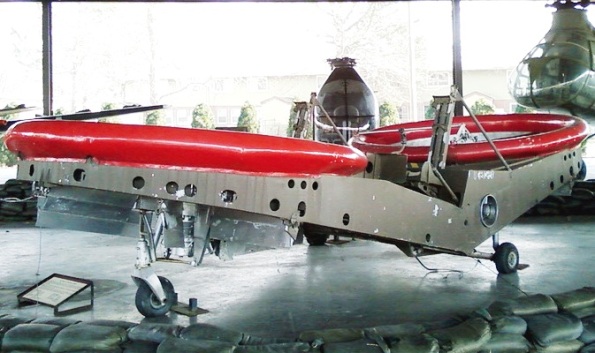

- US Army’s Flying Jeeps (1957)

Pada tahun 1956, bagian penelitian kendaraan militer AS memulai penelitian tentang “flying jeeps”, kemudian pada tahun 1957 ditugaskanlah Chrysler, Curtiss-Wright, and Piasecki untuk membuat prototipenya. Setelah mereka memperlihatkan prototipe hasil buatan mereka, kendaraan VZ-8 yang didesain oleh Piasecki dinyatakan yang terbaik. Namun, militer memutuskan bahwa konsep “flying jeeps” tidak cocok untuk medan pertempuran modern sehingga militer memutuskan untuk fokus pada pengembangan helikopter konvensional. Namun sesuai kontrak, setelah itu Piasecki mengembangkan “Sky Car” yang merupakan bentuk modifikasi dari VZ-8 untuk digunakan oleh publik.

- X-Hawk (2009)

Walaupun masih berupa prototype, konsep X-Hawk sangat keren. Mobil terbang ini bersifat VTOL (Vertical Take-Off and Landing) seperti halnya helicopter. Konsep ini dipromosikan untuk keperluan yang bersifat darurat, seperti pengejaran kriminal, penyelamatan korban kebakaran dan kecelakaan. Untuk lengkapnya bisa melihat video berikut ini.

Samsung Galaxy Note 3

Setelah lama ditunggu-tunggu, Samsung akhirnya merilis phablet andalah mereka, Samsung Galaxy Note 3. Nikmati multitasking lebih pintar dengan layar lebih besar dan lebih mudah dengan S Pen. Tampil dengan peningkatan yang siginifikan dari seri sebelumnya serta desain yang lebih slim dan elegan, lakukan lebih banyak dengan multasking bersama Samsung Galaxy Note 3.

Full HD Super AMOLED 5.7″

Mengusung layar berukuran 5.7″, lebih besar dibanding pendahulunya, layarnya telah didukung Full HD dengan tingkat kerapatan hingga 386 ppi. Dipadu dengan layar Super AMOLED akan menghadirkan kontras dan saturasi yang tinggi. Bayangkan betapa jernihnya dan tajamnya warna yang ditampilan pada Galaxy Note 3. Menonton video, membaca ebook ataupun melakukan pekerjaan bisnis akan lebih nyaman.

Baca selengkapnya…

PaperTab : Tablet PC Yang Dapat Dilipat Menyerupai Kertas

Kembali lagi inovasi baru dilakukan oleh Intel dengan memasarkan produk PaperTab. PaperTab ini merupakan produk Intel yang diciptakan oleh ilmuwan di Queen’s University. Keunikan dari produk ini adalah kemampuan tablet PC dengan layar yang dapat dilipat layaknya kertas. Selain it produk ini memiliki layar beresolusi tinggi selebar 10.7 inchi serta prosesor Intel Core i5. WOW!

Artificial Liver (Hati Buatan) Bukan Mustahil

Menurut mitologi Yunani, Prometheus mencuri api dari para dewa, kemudian ia dihukum menjadi batu. Setiap harinya, seekor elang akan memakan hatinya, dan kemudian hati itu tumbuh kembali untuk dimakan keesokan harinya.

Dari sana muncul pemikiran bahwa apakah mungkinkah untuk hati bisa tumbuh kembali?

Sangeeta Bathia, ilmuwan dari MIT, membuktikan bahwa hal itu mungkin terjadi bahwa hati bisa beregenerasi apabila ada bagiannya yang dihilangkan. Kemudian, para peneliti berusaha mengembangkan kemampuan tersebut untuk membuat jaringan hati buatan sehingga bisa ditransplantasikan. Masalahnya adalah sel liver dewasa yang disebut hepatocytes, akan dengan cepat kehilangan fungsinya saat dipindahkan dari tubuh.

In this image, the cell nuclei are stained blue. The green stain identifies liver cells, and the red stain identifies cells that are actively dividing.

Baca selengkapnya…

Sistem Komputer yang Mampu Membedakan antara Senyum Bahagia dan Senyum Frustasi

Apakah kita bisa tersenyum saat merasa frutasi?sebagian orang mungkin berpikir bahwa jawabannya adalah tidak. Namun ternyata bisa, sebuah sistem komputer yang dirancang oleh Massachusetts Institute of Technology (MIT) mampu membedakan antara senyum bahagia dan senyum frustasi. Contohnya saja foto berikut ini

Baca selengkapnya…

Asus Zenbook Series

1. ZENBOOK Prime (i5 –> $1069)

| ASUS ZENBOOK™ Prime UX21A (Ultrabook™) | |

| CPU | Intel® Core™ i7-3517U 1.9GHz Turbo boost to 3.0GHz Intel® Core™ i5-3317U 1.7GHz Turbo boost to 2.6GHz |

| Operating System | Genuine Windows® 7 Home Basic 64 bit Genuine Windows® 7 Home Premium 64 bit Genuine Windows® 7 Professional 64 bit |

| Z-height | 3mm at the front; 9mm at the rear |

| Main Memory | DDR3 1600MHz 4GB (on board) |

| Screen | 11.6″ 16:9 |

| Backlight/ Resolution | 350 nits FHD (1920 x 1080) |

| Instant on | Always resume in 2 seconds |

| USB charger+ | Y |

| I/O port | 5 (mini VGA port / USB 3.0 port /micro HDMI 1.4 (1080p support)/audio jack combo) |

| USB3.0 | 2 Port |

| SSD Generation | SATAIII SSD 128GB/256GB |

| BT | Bluetooth 4.0 |

| Battery | 35W (5+hrs) |

| Mic | Integrated digital microphone |

| Keyboard | 268 illuminated chiclet keyboard |

| Camera | HD CMOS module |

| Audio | Bang & Olufsen ICEpower® SonicMaster |

| ASUS ZENBOOK™ Prime UX31A (Ultrabook™) | |

| CPU | Intel® Core™ i7-3517U 1.9GHz Turbo boost to 3.0GHz Intel® Core™ i5-3317U 1.7GHz Turbo boost to 2.6GHz |

| Operating System | Genuine Windows® 7 Home Basic 64 bit Genuine Windows® 7 Home Premium 64 bit Genuine Windows® 7 Professional 64 bit |

| Z-height | 3mm at the front; 9mm at the rear |

| Main Memory | DDR3 1600MHz 4GB (on board) |

| Screen | 13.3” 16:9 |

| Backlight/ Resolution | 350 nits FHD (1920 x 1080) / HD+ EWV (1600 x 900) |

| Instant on | Always resume in 2 seconds |

| USB charger+ | Y |

| I/O port | 6 (mini VGA port / USB 3.0 port /micro HDMI 1.4 (1080p support)/audio jack combo/SD card reader) |

| USB3.0 | 2 Port |

| SSD Generation | SATAIII SSD 128GB/256GB |

| BT | Bluetooth 4.0 |

| Battery | 50W (7+hrs) |

| Mic | Integrated digital microphone |

| Keyboard | 268 illuminated chiclet keyboard |

| Camera | HD CMOS module |

| Audio | Bang & Olufsen ICEpower® SonicMaster |

PT Pen, mengubah laptop biasa menjadi sebuah tablet

Siapa bilang layar laptop biasa yang kita miliki tidak bisa dibuat menjadi layar touchscreen? Sebuah perusahaan asal North Carolina yaitu Bald Technologies membuat sebuah device yang disebut PT Pen. PT Pen mampu mengubah laptop dengan ukuran hingga 16 inci menjadi sebuah layar sentuh berbasis stylus. Alat ini membuat layar laptop menjadi sebuah virtual keyboard ataupun menjadi sebuah tablet. Alat ini juga bisa digunakan untuk menambahkan keterangan pada berbagai file dokumen.

![pt-pen-interactive-presentation-pen-for-laptop-[3]-172-p](https://infoteknoterkini.files.wordpress.com/2012/05/pt-pen-interactive-presentation-pen-for-laptop-3-172-p.jpg?w=595&h=595)